La decisión de la Secretaría de Buen Gobierno de iniciar una investigación formal por un posible incidente de seguridad que compromete bases de datos públicas marca un punto de inflexión en la respuesta del Estado mexicano ante ciberincidentes de gran escala.

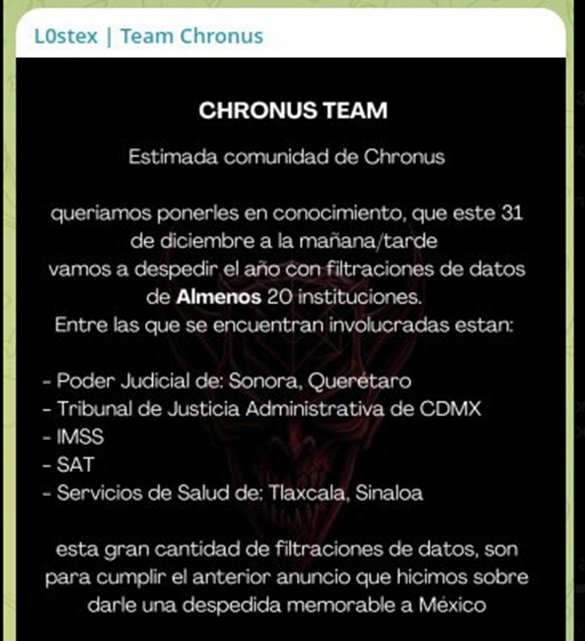

Durante años, vulneraciones similares fueron ignoradas, minimizadas o descartadas por autoridades, incluso cuando investigadores y especialistas advertían sobre exposiciones graves de información personal. En esta ocasión, el gobierno no solo reconoce el riesgo, sino que anuncia públicamente acciones de investigación, en un contexto donde la magnitud de la filtración atribuida al grupo Chronus Team no puede ser desestimada.

Del silencio institucional al reconocimiento público

El cambio es relevante. Históricamente, filtraciones que involucraban dependencias públicas eran tratadas como “incidentes aislados” o “información sin impacto real”. Hoy, frente a una filtración que podría involucrar millones de registros activos, el Estado adopta una narrativa distinta: acepta la posibilidad de una vulneración y activa protocolos.

Desde el 28 de diciembre de 2025, la Secretaría de Buen Gobierno confirmó la activación de mecanismos de respuesta en coordinación con la Guardia Nacional y el INAI, con el objetivo de dimensionar el alcance del incidente y establecer responsabilidades.

Este reconocimiento resulta especialmente significativo porque la filtración involucra información altamente sensible y vigente, proveniente de instituciones con funciones fiscales, administrativas y de salud.

Una filtración de escala inédita

Especialistas señalan que la filtración asociada a Chronus Team no solo destaca por su volumen, sino por la calidad operativa de los datos: información estructurada, normalizada y lista para ser explotada en fraudes, extorsión o ataques de ingeniería social.

Las instituciones vulneradas y con filtraciones son:

- Servicio de Administración Tributaria (SAT)

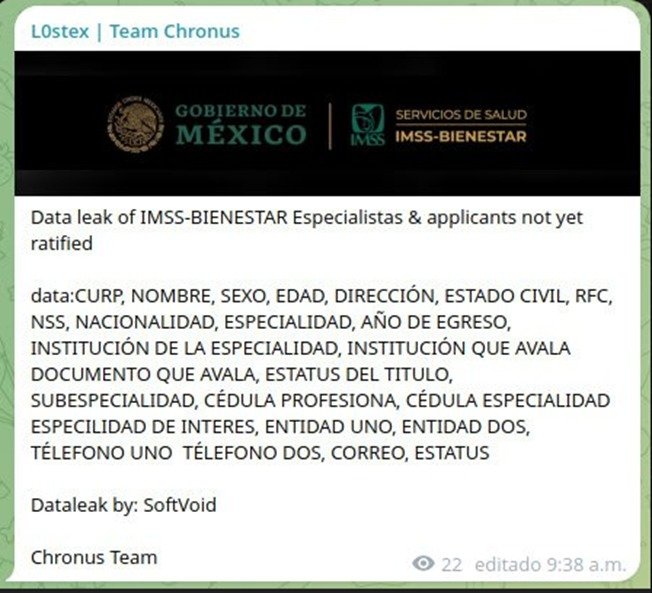

- IMSS-Bienestar

- Poder Judicial del Estado de Sonora

- Poder Judicial del Estado de Querétaro

- Secretaría de Hacienda del Estado de Sonora

- Tribunal de Justicia Administrativa de la Ciudad de México

- Secretaría de Educación de Tabasco

- Clínica Especializada Condesa

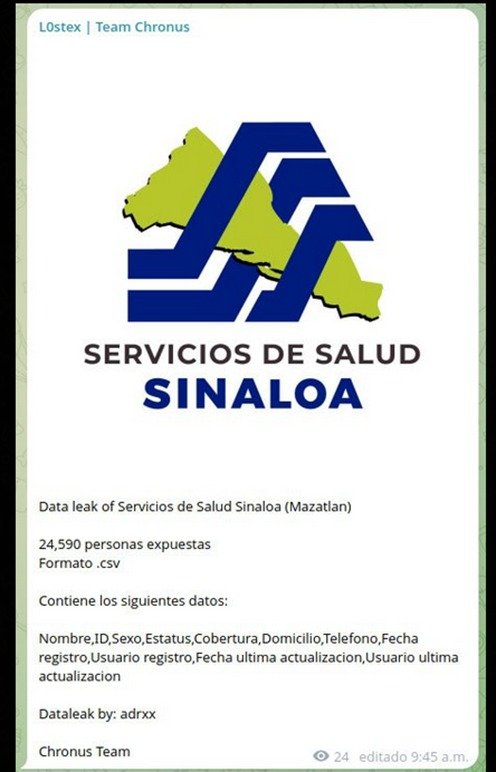

- Servicios de Salud de Sinaloa

- Secretaría de Salud de Tlaxcala

- Gobierno Municipal de Hermosillo

- Instituto Mexicano del Transporte

- Secretaría de Turismo Federal

- Gobierno de Baja California

- Gobierno de Tlaxcala

- Instituto de la Juventud del Estado de Zacatecas

- Universidad Autónoma de Nuevo León

- Consejo de Ciencia y Tecnología del Estado de Morelos

- CECYTE Morelos

- Universidad Politécnica de Gómez Palacio

- Universidad IEXPRO

¿Qué debe hacer ahora el gobierno?

El reconocimiento del problema es un primer paso, pero no es suficiente. De acuerdo con expertos en ciberseguridad y protección de datos, el Estado debe avanzar en al menos cinco frentes críticos:

- Transparencia técnica progresiva

Informar qué tipos de datos están comprometidos, sin esperar al cierre total de la investigación, para reducir riesgos inmediatos a la población. - Notificación directa a los ciudadanos afectados

No solo comunicados generales: avisos claros, verificables y oportunos, conforme a la legislación de protección de datos. - Auditorías independientes

Incorporar equipos externos para validar hallazgos y evitar conflictos de interés en la evaluación de responsabilidades. - Corrección estructural, no cosmética

Atender problemas recurrentes: sistemas legacy sin parches, proveedores desactualizados, falta de segmentación y monitoreo continuo. - Fortalecimiento real de capacidades

Pasar del discurso a la inversión sostenida en ciberseguridad, respuesta a incidentes y prevención, especialmente en infraestructura crítica.

¿Qué deben hacer los ciudadanos ante este escenario?

Mientras la investigación avanza, especialistas recomiendan a los usuarios —especialmente aquellos con información fiscal o médica en sistemas públicos— tomar medidas preventivas:

- Revisar movimientos fiscales, bancarios y administrativos inusuales

- Desconfiar de correos, llamadas o mensajes que aparenten ser oficiales

- No compartir datos personales ante solicitudes no verificadas

- Activar autenticación multifactor en servicios disponibles

- Confirmar directamente con instituciones cualquier comunicación sospechosa

Estas acciones no eliminan el riesgo, pero reducen significativamente la probabilidad de fraude o suplantación.

Un precedente que no debe diluirse

El reconocimiento público de una posible vulneración masiva representa un precedente positivo, pero frágil. Si la investigación no se traduce en acciones concretas, notificación efectiva y correcciones estructurales, el cambio quedará solo en el discurso.

La magnitud de esta filtración obliga al Estado a demostrar que reconocer el problema es solo el inicio, no el cierre del caso.